La tolérance de panne (aussi appelée Fail-Over) est un processus visant à assurer une disponibilité constante et continue d’éléments réseaux. Dans le cas de PfSense, le Fail-Over va nous permettre de faire travailler plusieurs Pfsense en les regroupant derrière une IP virtuelle unique. Derrière cette adresse IP unique se positionneront deux ou plusieurs Pfsense, le principe est alors que si l’un des Pfsenses tombe, un autre est présent pour prendre le trafic à sa place et ce de manière invisible pour l’utilisateur car la même IP virtuelle sera toujours utilisée.

Le fail-over peut ici être utilisé pour les interfaces coté WAN comme coté LAN. On retrouvera le même principe de fonctionnement que les protocoles HSRP (Cisco) ou GLBP et VRRP pour les autres vendeurs réseaux.

Le protocole CARP (Common address redundancy protocol) est le protocole utilisé par Pfsense pour la mise en place d’un Fail-over. CARP est un protocole travaillant sur les couches 2 et 3 du modèle OSI. Dans son fonctionnement, on met dans un groupe plusieurs hôtes (groupe de redondance) qui partageront alors une même adresse IP et auront une adresse MAC dite « virtuelle ». Derrière cette adresse IP qui sera virtuelle se cacheront deux ou plusieurs hôtes parmi un maître qui prendra et traitera l’intégralité des requêtes en destination de l’IP virtuelle. Les hôtes du réseaux communiqueront entre eux afin de vérifier que le maître est toujours actif, s’il vient à tomber, l’hôte désigné comme esclave prendra le relais afin d’accueillir et de traiter le trafic en destination de l’adresse IP Virtuelle.

Ce genre de fonctionnement permet, si une passerelle tombe par exemple, de garder la même configuration en utilisant une passerelle physiquement différente car les deux ou plusieurs hôtes se « cacheront » derrière une IP unique.

Nous avons vu d’un peu plus près le protocole qui allait permettre à nos hôtes de se répartir les tâches dans le Fail-Over, Pfsense utilise également le protocole Pfsync dans son processus de mise en place du Fail-Over, Pfsync est un protocole utilisé pour synchroniser plusieurs machines exécutant le firewall Packet Filter, implémenté dans Pfsense.

Plus précisément, c’est par ce protocole que nous allons pouvoir gérer plusieurs hôtes via une seule interface, il fera en sorte par exemple de diffuser les états de connexion (fermée, ouverte, établies, …) entre le routeur maître et les routeurs esclaves permettant ainsi une reprise des états de connexions en cas de panne du maître et de reprise de l’esclave. Pfsync est un des composants essentiels de la mise en place d’un haute disponibilité sous Pfsense.

Les messages pfsync sont envoyés en mulicast, il est recommandé de mettre une interface dédiée au pfsync par soucis de sécurité. En effet, en étant à l’écoute sur ce canal multicast, un pirate peut recevoir les messages de créations, de mise à jour et de suppression des états de connexions et pourrait même se faire passer pour un routeur en envoyant des paquets pfsync afin de perturber le bon fonctionnement du Fail-Over.

Aller on attaque !

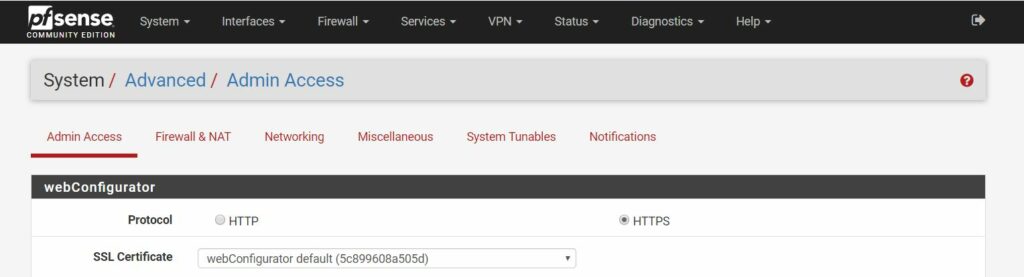

Nous devront avoir 2 machine Pfsense configuré en « https », pour cela rendez-vous dans « système->Advanced », puis cliqué sur https pour les 2 machines Pfsense.

Ensuite, nous commenceront par configuré la seconde machine Pfsense que je nommerai Pfsense2, après avoir fait les premier configuration nous configureront les interfaces.

Aller dans l’interface syn puis mettez une Ip fixe. Apres avoir fais cela nous allons configuré les règles au niveau du pare-feu. Pour cela aller donc dans pare-feu règle et dans l’interface syn cliqué sur ajouté. sélectionner « tout » et fait la même chose pour sources, destination et plage de port en sélectionnant « tout ». Enfin pour terminer cliqué sur enregistré.

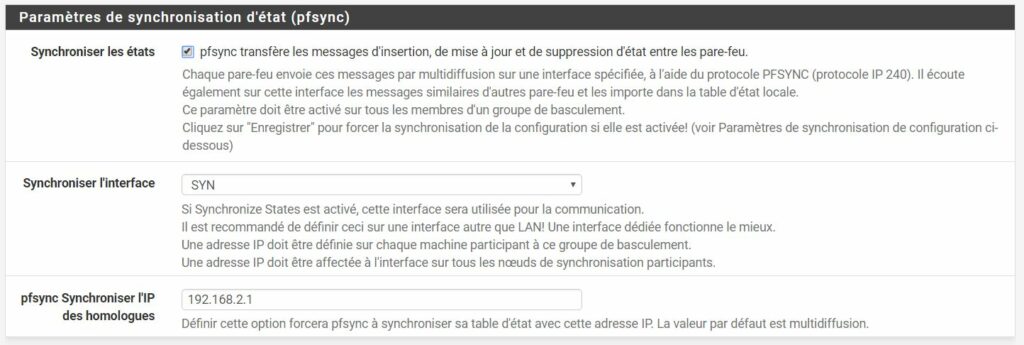

Aller maintenant dans « système->Synchronisation haute disponibilité » pour configuré la synchronisation de pfsense.

Puis entré la configuration suivante

Puis enregistré pour terminer la configuration du Pfsense2

Nous allons sur la Pfsense 1

Pour commencer, aller dans « interface-> affection » Sélectionner l’interface qui est directement connecté aux deuxième pare-feu. Renommé la en « Syn » puis dans « Type de configuration IPv4 » mettez « ipv4 statique », ensuite desendé vers le bas puis entré l’adresse « 192.168.2.1 » et mettez un masque en « 24 » pour finir enregistré. Nous allons créée la même règle que nous avons fait pour pfsense2, aller donc dans « parfeu -> règle » puis sélectionner l’interface « syn », cliquer donc sur « ajouté ». Ensuite configuré la règle comme suis :

1) Action : Autorisé 2) Interface: SYN 3) Famille d’adresse : Ipv4 4) Protocole: Tous 5) Source : Tous 6) Destination: Tous 7) Gamme de ports de destination: Tout

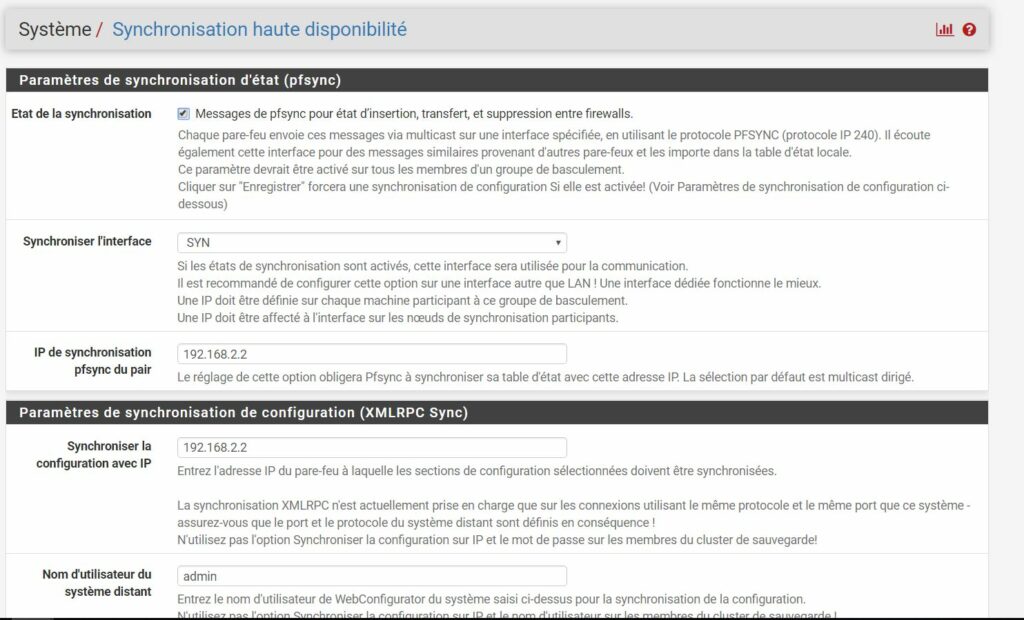

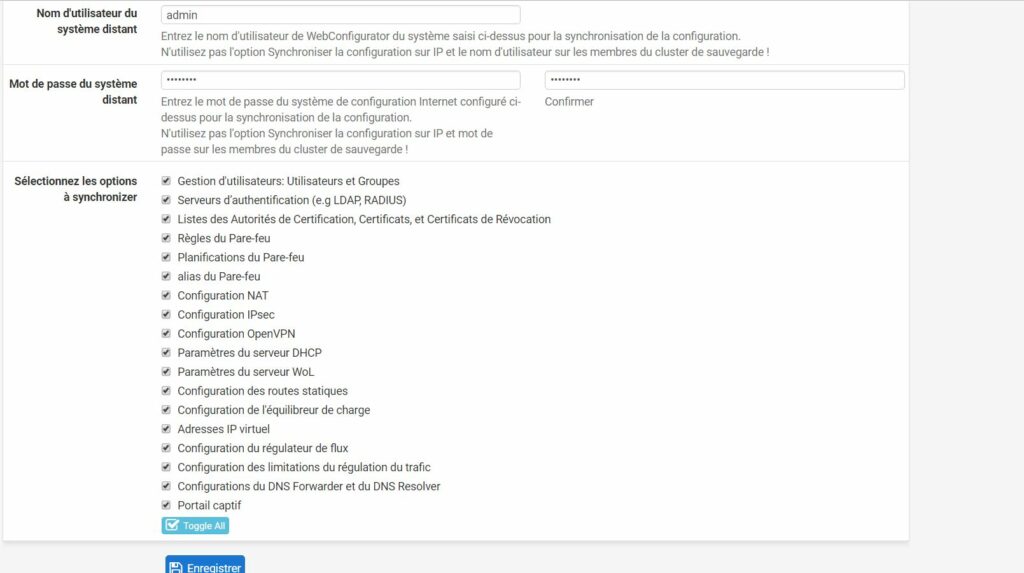

Aller maintenant dans « systéme->Synchronisation haute disponibilité » pour configuré la synchronisation de Pfsense.

Entré ensuite les configuration comme suivant :

Nous avons terminer pour cette partie il ne manquerai plus qu’a configuré les adresses IP virtuels.

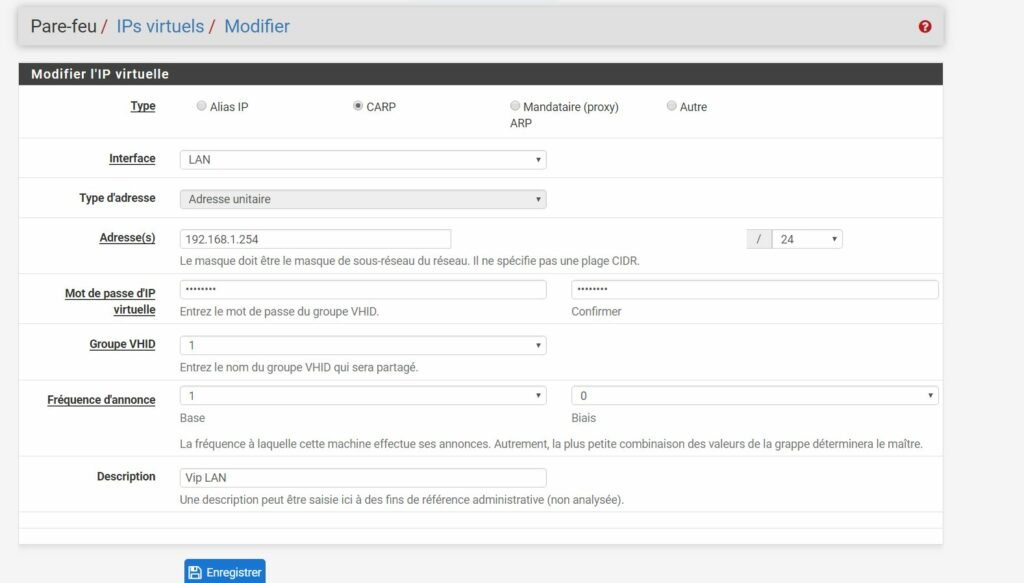

Nous allons créé une adresse IP virtuel pour le LAN ce qui nous permettra d’avoir la même passerelle pour le LAN au cas ou si la machine Pfsense(maître) tomberai. Donc aller dans « pare-feu -> IPs virtuels », cliquer sur ajouté. Ensuite entré la configuration suivante

Il nous faudra donc séléctionner l’interface LAN et entré l’adresse IP de l’adresse Ip virtuel qui devrai étre dans le meme réseau que les interfaces LAN des 2 Pfsense.

Nous devront également entré un mot de passe qui ferra le liens entre les deux Pfsense, Il faudra également changer le VHID Group qui est à 1 par défaut.

Normalement la configuration ce réplique automatiquement sur notre PfsenseR, il nous faudra également faire ceci sur nos interface WAN et DMZ.